Posture Check voor Veilige Netwerktoegang

Verbeterde netwerkbeveiliging met posture checks

Om onze digitale werkomgeving nog beter te beschermen, voeren we vanaf deze zomer een automatische beveiligingscontrole (posture check) in bij het verbinden met het bedrijfsnetwerk via Cisco Secure Client.

Op deze pagina lees je wat er verandert, wat je als gebruiker kunt verwachten, en hoe je ervoor zorgt dat jouw apparaat voldoet aan de nieuwe beveiligingseisen. Met deze stap vergroten we de veiligheid van ons netwerk en helpen we je om veilig én zonder onderbreking te blijven werken.

1. Wat verandert er?

Met de introductie van Cisco Secure Client versie 5 wordt er nu bij iedere verbindingspoging automatisch een posture check uitgevoerd. Op basis van deze beoordeling wordt netwerktoegang verleend.

Wat is een posture check?

Een posture check is een automatische controle van de beveiligingsstatus van een apparaat voordat het verbinding maakt met het netwerk. Hierbij wordt bijvoorbeeld gecontroleerd of antivirussoftware actief is, of de firewall aanstaat en of het besturingssysteem up-to-date is. Zo wordt bepaald of het apparaat voldoet aan de minimale beveiligingseisen om veilig toegang te kunnen verlenen.

Het uitvoeren van een posture check is de eerste stap in een gefaseerde aanpak: ook als een apparaat (nog) niet voldoet aan de eisen, krijgt het nog toegang. Zo zorgen we ervoor dat je verbonden blijft én wordt geholpen om je apparaten veilig en up-to-date te houden.

De posture check controleert onder andere of:

- EDR-antivirussoftware actief is en up-to-date;

- De firewall van het besturingssysteem is ingeschakeld;

- Het besturingssysteem up-to-date is.

2. Waarom deze wijziging?

Volgens cybersecuritybedrijf Mandiant vormen kwetsbaarheden in VPN-software een veelgebruikte ingang voor cyberaanvallen. In de helft van alle onderzochte incidenten in het afgelopen jaar werd misbruik gemaakt van een VPN-lek of gestolen inloggegevens.

Door het invoeren van posture checks verminderen we proactief het risico dat kwetsbare apparaten en apparaten die niet aan de veiligheidsnormen voldoen verbinding maken met ons netwerk.

Enkele van de meest

misbruikte kwetsbaarheden:

- PAN-OS GlobalProtect van

Palo Alto Networks

CVE-2024-3400 - Connect Secure VPN van Ivanti

CVE-2023-46805 + CVE-2024-21887 - FortiClient EMS van Fortinet

CVE-2023-48788

2. Waarom deze wijziging?

Volgens cybersecuritybedrijf Mandiant vormen kwetsbaarheden in VPN-software een veelgebruikte ingang voor cyberaanvallen. In de helft van alle onderzochte incidenten in het afgelopen jaar werd misbruik gemaakt van een VPN-lek of gestolen inloggegevens.

Door het invoeren van posture checks verminderen we proactief het risico dat kwetsbare apparaten en apparaten die niet aan de veiligheidsnormen voldoen verbinding maken met ons netwerk.

Enkele van de meest

misbruikte kwetsbaarheden:

- PAN-OS GlobalProtect van

Palo Alto Networks

CVE-2024-3400 - Connect Secure VPN van Ivanti

CVE-2023-46805 + CVE-2024-21887 - FortiClient EMS van Fortinet

CVE-2023-48788

3. Wat betekent dit voor jou als gebruiker?

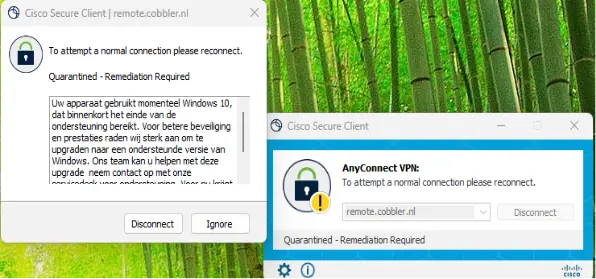

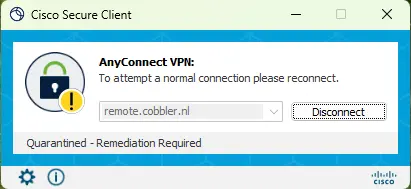

In de eerste fase wordt de posture check al uitgevoerd, maar er is nog geen beperking op netwerktoegang. Je kunt dus gewoon blijven werken, ook als je apparaat (nog) niet aan alle eisen voldoet. Je ziet onderstaande pop-up:

Bij de eerste verbinding na de update

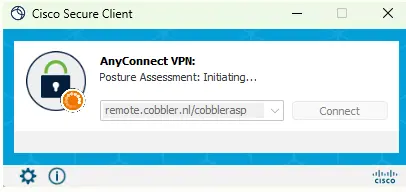

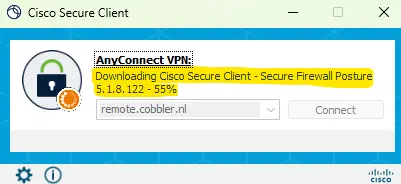

Cisco Secure Client downloadt automatisch de posture check-module als deze nog niet geïnstalleerd is. Na installatie is een herstart van de verbinding nodig.

Tijdens het verbinden

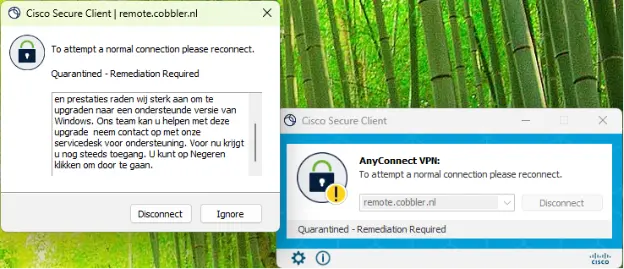

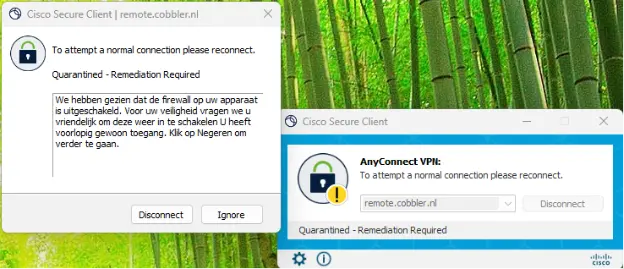

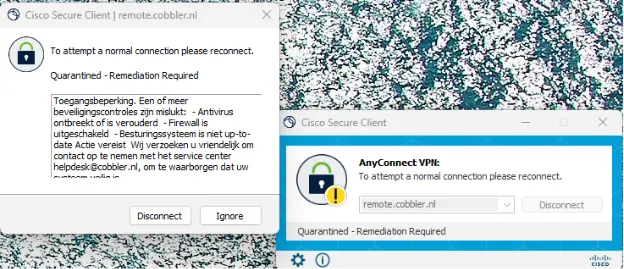

De posture check draait automatisch tijdens het maken van de verbinding. Is je apparaat niet up-to-date of is de EDR-antivirussoftware bijvoorbeeld uitgeschakeld, dan krijg je een melding dat één of meerdere onderdelen niet voldoen aan de eisen. Dat ziet er als volgt uit:

Apparaat voldoet niet aan de eisen?

Voldoet je apparaat niet aan de veiligheidseisen? Neem dan contact op met ons Service Center. Stuur een mail naar support@cobbler.nl waarin je aangeeft dat je apparaat niet voldoet aan de eisen. Vermeld ook het telefoonnummer waarop je bereikbaar bent. Wij nemen dan contact met je op en helpen je verder.

Belangrijk!

Tijdens de testperiode (tot en met eind oktober) is het toegestaan dat systemen nog niet voldoen aan de beveiligingsnormen. Neem vóór het einde van de testperiode contact op met onze helpdesk om toegang te behouden.

Wanneer je in de melding op “Ignore” klikt, blijft het venster zichtbaar. Je kunt het venster minimaliseren. Je hebt dan alsnog toegang tot het netwerk.

Beveiligingstip!

Gebruik sterke, unieke wachtwoorden en wijzig je wachtwoord regelmatig.

Wachtwoord wijzigen kan via: https://2fa.cobbler.nl/password

Langetermijnvoordeel

- Veiligere verbindingen voor apparaten die aan de eisen voldoen

- Geen hinder voor gebruikers met goed onderhouden en up-to-date systemen.

4. Tijdlijn en Ondersteuning

Testperiode: tot en met oktober 2025

In deze periode testen we de posture check op verschillende apparaten en gebruikersscenario’s. We brengen in kaart wat er nog ontbreekt en lossen eventuele onverwachte problemen op.

Uitrol naar alle gebruikers: vanaf 18-07-2025

De brede uitrol vindt plaats in de zomerperiode. Dit moment is gekozen omdat er dan minder belasting is op het netwerk en supportteam.

Ondersteuning

Heb je vragen of technische problemen? Neem contact op met ons Service Center. We helpen je graag verder.

5. Veelgestelde vragen

Controleer of je de juiste URL gebruikt:

remote.cobbler.nl/cobblerasp

Als je een andere URL gebruikt, kun je een afwijkende posture-check krijgen die mogelijk niet op jou van toepassing is.

Je ontvangt een melding met instructies om je apparaat aan de beveiligingseisen te laten voldoen.

In sommige gevallen wordt er tijdelijk beperkte netwerktoegang verleend. Bij ernstige beveiligingsproblemen kan de toegang echter worden geblokkeerd totdat het probleem is opgelost.

6. Toegestane EDR-antivirusoplossingen

Voor de posture check hanteren we de lijst van de Gartner Magic Quadrant for Endpoint Protection Platforms (EPP). Alleen onderstaande EDR-oplossingen worden als geschikt erkend:

- Microsoft Defender for Endpoint Plan 2

- CrowdStrike Falcon

- SentinelOne Singularity

- Sophos Intercept X

- Bitdefender GravityZone

- ESET Protect/Enterprise

- Palo Alto Cortex XDR

- Trellix (McAfee Enterprise)

- Symantec Endpoint Security (Broadcom)

- Cisco Secure Endpoint

- Check Point Harmony Endpoint

- Fortinet FortiEDR

- Cybereason

- withsecure elements EPP

- Trend Micro